Methoden des Passwort-Diebstahls

Wörterbuchattacken, Erraten, Ausspionieren: Kennen Sie diese Methoden für Passwortdiebstahl? Einige davon scheinen aus einem zweitklassigen Gangsterfilm zu stammen – doch es gibt sie wirklich!

In diesem Blog-Artikel…

✓ Passwortdiebstahl und die Folgen

✓ 5 Methoden, wie Passwörter geknackt werden

✓ Passwortdiebstahl und die Folgen

✓ 5 Methoden, wie Passwörter geknackt werden

Passwortdiebstahl und die Folgen

Wie kann es eigentlich sein, dass sich jemand in Ihr Postfach hackt? Woher haben die Kriminellen Ihr Passwort? In diesem Tipp stellen wir Ihnen fünf Methoden des Passwortdiebstahls vor. Je besser Sie informiert sind, desto besser können Sie sich auch absichern.Ist nämlich Ihr Account gehackt, kann dies nämlich zu einem echten Fiasko mit bösen (finanziellen, persönlichen und juristischen) Folgen werden. Warum dabei insbesondere Ihr E-Mail-Postfach so schützenswert ist, erfahren Sie hier.

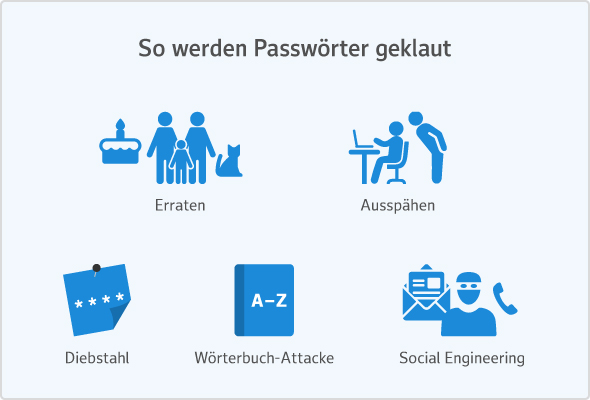

5 Methoden, wie Passwörter geknackt werden

Hier finden Sie fünf Methoden des Passwortdiebstahls – jeweils mit Tipps, wie Sie sich davor schützen können.1. Erraten

Ob Sie es glauben oder nicht, viele Passwörter werden einfach erraten.Besonders leicht fällt es den Cyber-Kriminellen, wenn Nutzerinnen und Nutzer z. B. die Namen der Haustiere, der Kinder oder der Partnerin als Passwort verwenden, so wie es trotz hohem Sicherheitsrisiko viele Menschen tun.

Mit Blick auf die nahende Halloween-Zeit können wir bei diesen unsicheren, weil so schrecklich leicht zu erratenden Passwörtern tatsächlich von Zombie-Passwörtern sprechen: Als echte Widergänger sind sie einfach nicht totzukriegen.

Da hilft es übrigens auch rein gar nichts, die Namen Ihrer Lieben mit deren Geburtsdatum anzureichern. Denn auch dieses lässt sich im Zweifelsfall schnell herausfinden – schon allein in dem man eine Person googelt (z. B. über ein öffentlich einsehbares Social-Media-Profil).

Persönliche Daten als Passwort zu nutzen, sind generell keine gute Idee. Denn wer Sie gut kennt, kann dies theoretisch gegen Sie verwenden (Stichwort Expartner oder ehemals beste Freundin). Bedenken Sie dies stets bei der Wahl Ihres Passworts.

Wie schütze ich mich?

1. Verwenden Sie keine Namen, Lieblingshobbies usw. in Reinform als Passwort (also ohne ihnen Sonderzeichen, Zahlen etc. beizumischen) und schon gar nicht in Kombination mit persönlichen Daten. Sollte dies der Fall sein: Ändern Sie Ihr Passwort umgehend. So ändern Sie Ihr Passwort bei WEB.DE.

Wichtig in diesem Zusammenhang: Geben Sie den Kriminellen keine Steilvorlage im Internet! Seien Sie sparsam mit der Veröffentlichung persönlicher Daten in den von Ihnen genutzten Sozialen Medien.

2. Geben Sie nicht zu viel Persönliches auf Instagram, Facebook und Co. preis, sonst ist schnell ein umfassendes Profil von Ihnen erstellt − mit all Ihren Vorlieben, Gewohnheiten, finanziellen Verhältnissen etc. Das bietet auch anderen kriminellen Maschen wie Romance Scamming oder Money Muling Angriffsfläche.

1. Verwenden Sie keine Namen, Lieblingshobbies usw. in Reinform als Passwort (also ohne ihnen Sonderzeichen, Zahlen etc. beizumischen) und schon gar nicht in Kombination mit persönlichen Daten. Sollte dies der Fall sein: Ändern Sie Ihr Passwort umgehend. So ändern Sie Ihr Passwort bei WEB.DE.

Wichtig in diesem Zusammenhang: Geben Sie den Kriminellen keine Steilvorlage im Internet! Seien Sie sparsam mit der Veröffentlichung persönlicher Daten in den von Ihnen genutzten Sozialen Medien.

2. Geben Sie nicht zu viel Persönliches auf Instagram, Facebook und Co. preis, sonst ist schnell ein umfassendes Profil von Ihnen erstellt − mit all Ihren Vorlieben, Gewohnheiten, finanziellen Verhältnissen etc. Das bietet auch anderen kriminellen Maschen wie Romance Scamming oder Money Muling Angriffsfläche.

2. Wörterbuchattacke

Unter Hackern kursieren digitale Passwortlisten, auf denen die meistgenutzten Passwörter zu finden sind.Darunter natürlich die besonders beliebten unsicheren Passwortkombinationen wie "Passwort", "123456" oder die Tastenkombination "qwertz". Auch, wenn sie leicht zu merken sind: Finger weg davon! Mit solchen Passwörtern machen Sie es den Hackern nämlich extrem einfach, in Ihren Account zu gelangen.

Doch auch Wörterbücher können Passwortlisten sein. Duden, Langenscheidt und Co. beinhalten massenweise Begriffe, die häufig genauso als Passwörter vorkommen. Daher sind auch die sogenannten Wörterbuchangriffe – englisch "Dictionary Attacks" – eine beliebte Methode des Passwortdiebstahls.

Wie kann man sich das vorstellen?

Hier wälzt natürlich niemand Wörterbücher und tippt diese händisch ein. Das übernehmen spezielle automatisierte Hacking-Programme, die die darin enthaltenen Wörter systematisch durchprobieren. Da diese Angriffe meist über sehr leistungsstarke Rechner durchgeführt werden, können Passwörter, die nur aus einem echten Wort in "Reinform" bestehen, extrem schnell gehackt werden. Und mit "extrem schnell" meinen wir innerhalb weniger Sekunden! Obwohl der aktive Wortschatz pro Sprache bei ca. 50.000 Wörtern liegt...Wie schütze ich mich?

Nutzen Sie niemals nur einzelne Wörter aus dem regulären Sprachgebrauch bzw. aus dem deutschen Wortschatz! Reichern Sie sie immer mit einem Mix aus Sonderzeichen und Zahlen an (mindestens 12 Zeichen und mehr) und wechseln Sie zwischen Groß- und Kleinschreibung. Besser ist es übrigens, wenn Sie die Satzmethode anwenden. Wissenswertes dazu finden Sie in diesem Tipp zur Erstellung sicherer, leicht zu merkender Passwörter.

Nutzen Sie niemals nur einzelne Wörter aus dem regulären Sprachgebrauch bzw. aus dem deutschen Wortschatz! Reichern Sie sie immer mit einem Mix aus Sonderzeichen und Zahlen an (mindestens 12 Zeichen und mehr) und wechseln Sie zwischen Groß- und Kleinschreibung. Besser ist es übrigens, wenn Sie die Satzmethode anwenden. Wissenswertes dazu finden Sie in diesem Tipp zur Erstellung sicherer, leicht zu merkender Passwörter.

3. Ausspähen – Schulter Surfing

Es klingt nach einem schlechten Ganovenfilm, aber Sie müssen es sich tatsächlich genau so vorstellen: Beim Ausspähen versucht jemand, Ihnen bei der Eingabe eines Passworts, einer PIN oder eines Codes über die Schulter zu blicken. Daher nennt man diese Methode auch "Schulter Surfing" bzw. "Shoulder Surfing".Wie schütze ich mich?

Achten Sie daher in der Öffentlichkeit immer darauf, PINs, Passwörter und Co. verdeckt bzw. für andere nicht einsehbar einzugeben. Sei es auf dem Handy, am Bankautomat oder an der Kasse beim Bezahlen.

Achten Sie daher in der Öffentlichkeit immer darauf, PINs, Passwörter und Co. verdeckt bzw. für andere nicht einsehbar einzugeben. Sei es auf dem Handy, am Bankautomat oder an der Kasse beim Bezahlen.

4. Einfacher Diebstahl

An dieser Stelle ist nicht der digitale, sondern der händische Diebstahl von Passwörtern gemeint: Haben Sie beispielsweise Ihre Passwörter auf einem Post-it notiert und unter Ihrer Tastatur verwahrt − oder noch schlimmer: lassen Sie sie gar offen herumliegen, ist das wie eine Einladung für Passwort-Langfinger.Das mag für manche von Ihnen banal klingen: "Wer macht denn sowas Leichtsinniges?", werden Sie sich vielleicht denken. Doch die Wahrheit ist: Laut einer aktuellen, repräsentativen schreiben immer noch knapp 30 Prozent der Menschen im deutschsprachigen Raum ihre Passwörter auf. Werden diese dann nicht ordentlich sicher verwahrt, haben Kriminelle leichtes Spiel: Sei es daheim bei einem Einbruch oder im Unternehmen, Stichwort: Betriebsspionage bzw. Social Engineering (siehe "5. Social Engineering").

Wie schütze ich mich?

Am besten, indem Sie Ihre handschriftlich notierten Passwörter absolut sicher verwahren (z. B. in einem Safe). Noch besser aber ist es, wenn Sie sich Ihre Passwörter im Kopf merken. Dazu gibt es gute Tipps, wie Sie auch bei vielen Passwörtern leicht den Überblick behalten.

Am besten, indem Sie Ihre handschriftlich notierten Passwörter absolut sicher verwahren (z. B. in einem Safe). Noch besser aber ist es, wenn Sie sich Ihre Passwörter im Kopf merken. Dazu gibt es gute Tipps, wie Sie auch bei vielen Passwörtern leicht den Überblick behalten.

5. Social Engineering

Aktuelle Software, die Nutzung von Firewalls und Virenscannern, kurz – eine gute Sicherheitsinfrastruktur – macht es Hackern schwer. Und genau dann schlägt die Stunde des "Social Engineerings".Bei dieser Betrugsmethode werden gezielt menschliche Schwächen ausgenutzt: Die Cyber-Kriminellen versuchen, sich etwa durch vorgespielte Hilfsbereitschaft oder Kompetenz das Vertrauen ihrer ahnungslosen Zielpersonen zu erschleichen. Oder durch Angst Handlungsdruck bei ihnen zu erzeugen.

Beispiel für Social Engineering

Hier ein Beispiel aus dem beruflichen Umfeld, in dem es besonders häufig zu Attacken durch Social Engineering kommt:Das Telefon klingelt, der/die Mitarbeitende nimmt das Gespräch an. Am anderen Ende der Leitung: Ein vermeintlicher Systemadministrator oder eine Technikerin. Die Botschaft: Ein akutes Sicherheitsproblem müsse behoben werden. Dazu sei "kurz" die Eingabe des Passworts und anderer Zugangsdaten notwendig.

Die Art dieser Betrugsmasche – diese Überrumpelung, das Erzeugen von Druck, die Aufforderung Zugangsdaten einzugeben: Das alles kommt Ihnen irgendwie bekannt vor? Richtig, das alles sind auch Merkmale von Phishing-Mails, die wir in unserem Blog immer wieder thematisieren.

Wie schütze ich mich?

Kontaktiert Sie jemand unvermittelt, also ohne, dass Sie selbst z. B. bei Ihrer IT-Abteilung eine offizielle Anfrage gestellt haben, und fordert Sie zur Eingabe sensibler Zugangsdaten auf: Beenden Sie das Gespräch umgehend und kontaktieren Sie Ihre IT-Sicherheitsabteilung im Unternehmen.

Passiert Ihnen dies im heimischen Umfeld, legen Sie ebenfalls auf und sperren Sie diese Nummer.

Kontaktiert Sie jemand unvermittelt, also ohne, dass Sie selbst z. B. bei Ihrer IT-Abteilung eine offizielle Anfrage gestellt haben, und fordert Sie zur Eingabe sensibler Zugangsdaten auf: Beenden Sie das Gespräch umgehend und kontaktieren Sie Ihre IT-Sicherheitsabteilung im Unternehmen.

Passiert Ihnen dies im heimischen Umfeld, legen Sie ebenfalls auf und sperren Sie diese Nummer.

Mehr zum Thema Social Engineering finden Sie übrigens auch auf der entsprechenden Infoseite des Bundesamts für Sicherheit in der Informationstechnik (BSI).

Wir hoffen, Sie haben nun einen guten Eindruck gewonnen über die Methoden des Passwortdiebstahls. Und wissen auch, auf was Sie achten müssen. In unserem zweiten Tipp zu "Methoden des Passwort-Diebstahls" präsentieren wir Ihnen hier im Blog weitere Hacking-Methoden, die etwas technischer sind. Reinschauen lohnt sich!

Dieser Artikel erschien erstmalig am 19.07.2022 und wurde am 14.10.2025 überarbeitet.

Wenn Ihnen WEB.DE gefällt, geben Sie uns auch gerne positives Feedback auf der Bewertungsplattform Trustpilot!

1.505 Personen finden diesen Artikel hilfreich.

Ähnliche Artikel